「ゼロトラスト(※注1)」という言葉は、企業のセキュリティ・ガバナンス強化を考える上で、セキュリティやIT部門の人だけでなく経営層(Cレベルの幹部)にも幅広く認知されるようになりました。

※注1:「ゼロトラストアーキテクチャ」、「ゼロトラストセキュリティ」など発表した機関や使われる場面によりいろいろな呼び方がありますが、この記事では「ゼロトラスト」と記載します。

シリーズ「ゼロトラストセキュリティとIDaaSの活用」

▶ #1 ゼロトラストセキュリティ 最新状況とメリット

#2 ゼロトラスト対策のポイントはIDと認証管理

#3 クラウド利用におけるゼロトラスト対策 これからのIDaaS

#4 クラウド利用におけるゼロトラスト対策 フィッシング耐性の高い認証

クラウド利用におけるゼロトラスト対策 Oktaの主なユースケース5選

最新のゼロトラスト対策の取組状況

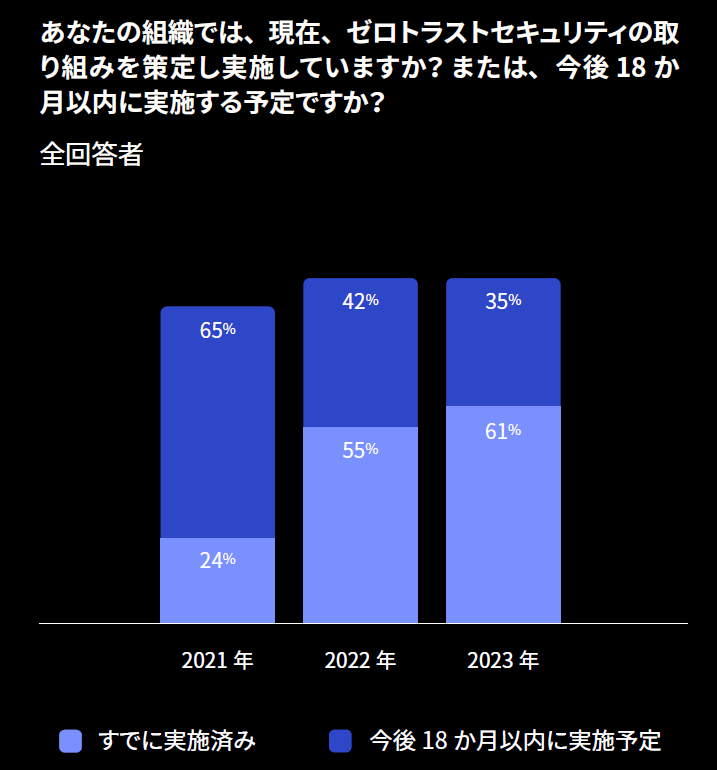

IDaaS製品のグローバルリーダー的存在である、Okta社(本社、アメリカ)の最新調査によりますと、グローバルの様々な規模の企業・組織において、規模・地域問わず、6割以上が既にゼロトラスト対策に取組んでいるか、今後18か月以内に策定予定と回答していることが分かります。

現在ゼロトラストの取り組みを未策定であり、また今後18か月以内に策定する予定もないと答えた企業・組織は、ごく少数(すべての区分で10%未満)にとどまっています。

整理しておきたいゼロトラスト対策の基本:「決して信頼せず、常に確認する」

ゼロトラストの概念は、2010年に米国の調査会社であるForresterResearch社によって提唱されました。今に至るまで特に重要視されている内容をまとめると下記の通りです。

ゼロトラストの定義

「何者も信頼しない」という前提のもと、すべてのアクセスを検証することで、情報資産を保護する多層的なセキュリティ手法を踏まえたセキュリティモデル

ゼロトラスト対策のキーワード

- 認証強化:多要素認証、デバイス認証など

- アクセス制御:ロールベースアクセス制御、ネットワークアクセス制御など

- 可視化:ネットワーク・アプリケーションなど全体のログ監視、脅威検知など

ゼロトラスト対策の要点

- ネットワークの内部と外部を区別しない

- すべてのアクセスを検証する

- アクセス権を最小化する

今まで行われていたネットワークや設定、証跡の監視も引き続き大事でありながら、全てのアクセスに対して認証(利用者本人であることを確認)した上で認可(利用者に正しい権限を与える)を強化することが求められます。

SaaSやWebサービスの利用が増え、アクセスする場所や端末の制限が難しくなったのと同時に、企業や組織を狙う攻撃も組織化・サービス化・ビジネス化され、仕掛けやすくなったことで、これまで以上に認証と認可が大事になったとも言われています。

ゼロトラスト対策のメリット

もちろん、対策を策定し体制を整え、場合によっては新たなサービスやツール導入するにはコストの発生が予想されます。ただし、企業や組織の従業員を守りながら組織の目標を達成するうえで、ゼロトラスト対策を導入するメリットは看過できないほど大きいものです。

ゼロトラスト対策のメリット1. 利便性・即時性の向上

強固な認証・認可・追跡基盤の上で、ユーザーは、アクセスする場所や端末・時間に縛られず必要なアプリケーション・環境にアクセスすることができます。

ゼロトラスト対策のメリット2. 多様な最新アプリケーション・サービスを安心して利用できる

開発、データ分析、社内業務の効率化など様々な理由で検討される最新のサービスはWEB基盤のサービスがほとんどです。そのアプリケーションやサービスへ安全なアクセスが可能になります。

ゼロトラスト対策のメリット3. 企業・組織全体のセキュリティ・ガバナンスが向上する

不正アクセスなどのリスクを低減できることがゼロトラストセキュリティのメリットです。また、内部不正による情報漏えいなどにも対応できます。

では、何から取り組むべきか

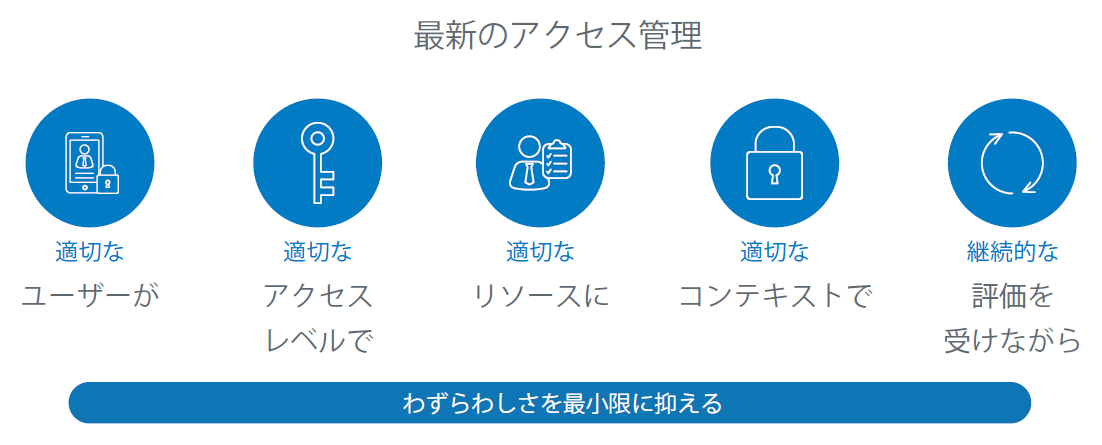

ゼロトラストを実現する魔法のような単一のセキュリティ製品・サービスがあるわけではありません。ネットワークや各種ITインフラ設定の見直しと共に、全てのアクセスを検証し正しく利用していただく為の出発点はアイデンティティ(ID)管理にあると言えます。なぜなら、適切で正しいユーザーかを確認し、適切なアクセス権限をもって、適切なリソースにアクセス可能にし、それを検証する上で、全ての共通キーとなるのがアイデンティティだからです。もちろん、実態に合わせてそのアイデンティティが常に管理されているべきであることは言うまでもありません。

当社でのご支援

NHN テコラスでは、インフラ・ネットワーク支援として、ご利用中のAWS(Amazon Web Services)・GCP(Google Cloud Platform)の現状分析・診断を始め、構築・運用・監視を「C-Chorus」というサービス名で提供しております。

アイデンティティ管理では、IT管理者など特権のアクセス管理(PAM)に特化したソフトウェア製品「Aegis Wall」を長年提供しているほか、昨今国内でも普及が急激に進んでいる、従業員のID・アクセスを統合管理するクラウド型サービス(IDasS)「Okta Workforce Identity Cloud」も取り扱っています。

ご興味がある方は、お気軽にお問合せフォームからご相談ください。

シリーズ「ゼロトラストセキュリティとIDaaSの活用」

▶ #1 ゼロトラストセキュリティ 最新状況とメリット

#2 ゼロトラスト対策のポイントはIDと認証管理

#3 クラウド利用におけるゼロトラスト対策 これからのIDaaS

#4 クラウド利用におけるゼロトラスト対策 フィッシング耐性の高い認証

クラウド利用におけるゼロトラスト対策 Oktaの主なユースケース5選