昨今、企業・組織では従業員がリモートから安全に勤務ができるよう、クラウドシフトといったIT環境の再整備が急速に進められています。

クラウドベースとするセキュリティリスクが増加するなか、AWSやAzureといったクラウドサービスプロバイダーはプラットフォームをセキュアに保つことに責任を持ちますが、ワークロード、データやアクセスIDといった点は利用者側の責任範囲となります。

クラウドベースでの脅威には、旧来の境界型によるセキュリティ対策では対処が難しくなり、新たに構築されたゼロトラスト環境にはこれまでと違うセキュリティリスクに対するベストプラクティスの再考が求められています。

本記事では、企業・組織におけるIT環境のクラウドシフトにあわせ増加している特権アカウントを悪用したサイバー攻撃について、特権アクセス管理の重要性やセキュリティ対策についてお伝えします。

サイバー攻撃における最初の攻撃ベクトル

Windows OSで利用されるRDP(リモートデスクトップ)や、主にLinuxで使用されるSSH(セキュアシェル)といった通信プロトコルは、システムへのリモートアクセスと制御に利用され、対象システムを完全に制御できるという点からも特権アカウント、またその通信を特権アクセスとよびます。

特権アカウントは、これまで主にIT管理者によってシステムをリモート管理する際に利用されてきましたが、IT環境のクラウドシフトが進むにつれIT管理者以外の従業員や外部協力会社等のサプライチェーンといった、さまざまユーザも特権アクセスを利用して企業・組織の持つシステムへアクセスするようになりました。

これらゼロトラスト化に伴い、サイバー犯罪者も特権アクセスを利用して企業・組織のシステムへ不正に侵入を試みるようになってきています。

例えば情報セキュリティ上の脅威として近年 もっとも被害が多く確認されているランサムウェアでも、システムを制御できる特性をもつ 特権アクセスが最初の攻撃ベクトルであることが見受けられます。

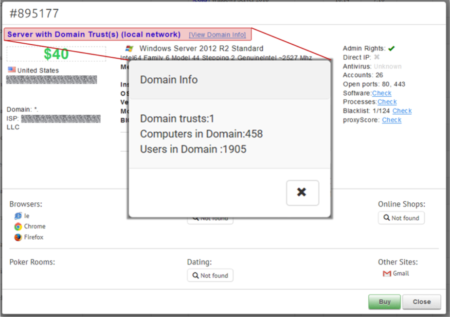

現状、サイバー犯罪者による様々な手口を使ったシステムへの アカウント窃取による被害や、ダークWeb上で不正入手された企業・組織の 特権アカウントの売買が横行していることが確認されています。

出典:The Secret Life of an Initial Access Broker

外部から不正侵入される可能性があるサイトは、オンプレミスだけではなく、AWSやAzureといったパブリッククラウド環境でも、多数確認されています。サイバー犯罪者がこれらサイトへの特権アカウントを入手してしまった場合、不正アクセスの入り口となり、対象サイトはシステムを掌握されてしまいかねない事態となります。そのため、特権アカウント窃取による不正なアクセスや操作への対策が求められます。

2020年振り返り

データベース・セキュリティ・コンソーシアム (DBSC)での講演資料をもとに、最新動向をベースにセキュリティ対策をご紹介

特権アクセス管理に求められるリスク管理策

ゼロトラスト化により増加する特権アカウントに対する脅威においては、以下のようなリスクマネジメント策が考えられます。

1.特権アクセスのモニタリング

正規のアカウントだからといって正規のアクセスとは限りません。

リスクの検出と影響度合いを知るためにも、特権アクセスの状況を継続的にモニタリングし、現状を可視化できる仕組みの実装が必要となります。

このフェーズでは、センサーを迂回するアクセスへの対処や、特権アカウントによる操作履歴の可視化が課題となります。

2.監査のサポート

モニタリングされた記録は、定期的な監査(レビュー)を必用とします。

記録されたログが単に収集されただけの膨大なデータ群となってしまった場合、定期的なレビューや経営層への素早いリスクレポートは難しくなります。

したがって記録されたログデータの処理や抽出、分析を効率的にレポートへ落し込んでくれるような監査のサポートとなる仕組みが課題として残ります。

3.アクセス制御による予防策

一般的に多くのアクセス制御システムでは、予め設定されたセキュリティポリシーによってユーザの識別と認証、認可がなされますが、特権アクセス管理という観点では正規の識別と認証を通過されることを想定した予防策をもつことが最善といえます。

つまり、侵入を前提として職務の分離やデュアルコントロールといった、最小特権の原則を実装したアクセス制御の仕組みが求められます。

特権アカウントへのセキュリティ対策の実装

NHNテコラスでは、特権アクセス管理ソリューションである「AegisWall for Cloud」を提供しています。(以下、AegisWall)。

AegisWallでは、以下のような特徴・機能を兼ね備えておりAWSやAzureといったパブリッククラウド環境における、特権アカウントへのセキュリティ対策をサポートします。

1.操作履歴を含めた継続的モニタリング

単なるアクセス監視だけではなく、AegisWallは特権アカウントによる操作履歴の記録および、動画再生機能による現状の可視化をサポートします。

また、モニタリングセンサーを迂回する特権アクセスの検知・遮断機能構成を実現することもでき継続的なモニタリングによるリスク検知をかなえます。

2.リスクレポートの生成機能

AegisWallでは、記録収集された特権アクセスに関するログをシステムが処理、抽出そして分析した上で属人化せずレポート生成する機能を兼ね備えており、監査のサポートやCISOなどへの素早いリスクレポーティングをサポートします。

3.ワークフロー制御機能

AegisWallは、最小特権の原則をサポートするワークフロー機能を実装しています。

この機能により、システムポリシーと管理者によるデュアルコントロール化により、承認制によるアクセス制御を提供しています。

緊急時における特権アクセスに対する事後承認機能もサポートすることで可用性の維持を実現します。

以上、今回は環境とともに変化するリスク要素として特権アクセス管理の必要性と、そのセキュリティ対策についてお伝えしました。

ご利用中のクラウド環境や、今後システムのクラウド移行を予定とされている中、特権アクセス管理や特権アカウントのセキュリティ対策をご検討時には、ぜひともお気軽に お問い合わせください。

低コストでガバナンスを強化し、情報漏えいを根本から防ぐ

アクセス管理・データベース監査 Aegis Wall

特権IDユーザーのアクセス管理を効率化し、個人認証したログ記録やアクセス制御などの内部統制に必要な機能を完備