AWS環境でのWebサービス導入にあたり、何かしらのセキュリティ対策が必要ではあると検討されている方も多いのではないでしょうか。

なかでもWeb Application Firewall(以下、WAF)の導入が有効な対策になるという情報を目にされている方も少なくないかもしれません。

今回は、そんなWAFについて改めて概要やWAFの種類、それぞれどのような特徴があるのかといった点をお伝えします。

改めてWeb Application Firewall(WAF、ワフ)とは?

WAFとは、”Web Application Firewall”(ウェブ アプリケーション ファイアウォール)の略称で、その名が示す通りWebサイトへアクセスしてくる通信に特化したファイアウォールとなります。

ではWAFはファイアウォール(ネットワーク ファイアウォール)と何が違うのでしょうか。

まず、インターネット通信を行う上でのルールから見ていきます。

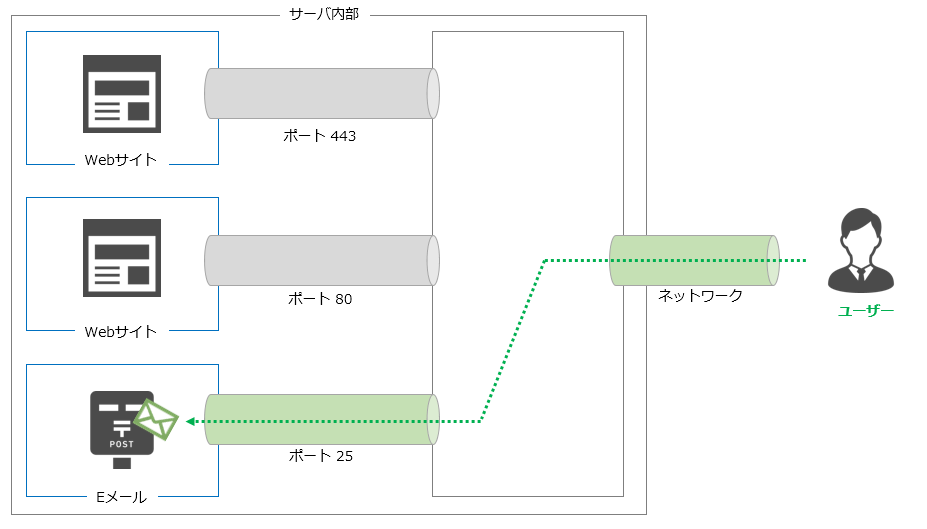

私たちが日常、WebサイトへアクセスしたりEメールを送信したりする際、通信を送信する側と宛先となるサーバー(対象)にそれぞれ「IPアドレス」というサーバーやパソコンの住所のようなものと、「ポート番号」というWebサイトやEメールといった各サービスとの出入口となる道路のようなものを通信が通っていきます。

例えば下図のようにEメールを送りたい場合には、郵便ポストへ手紙を投函する必要があるため、25番というポート(道路)を通って郵便ポストへ通信をしなければならない決まりがある、そのようなルールがあるとイメージしてください。

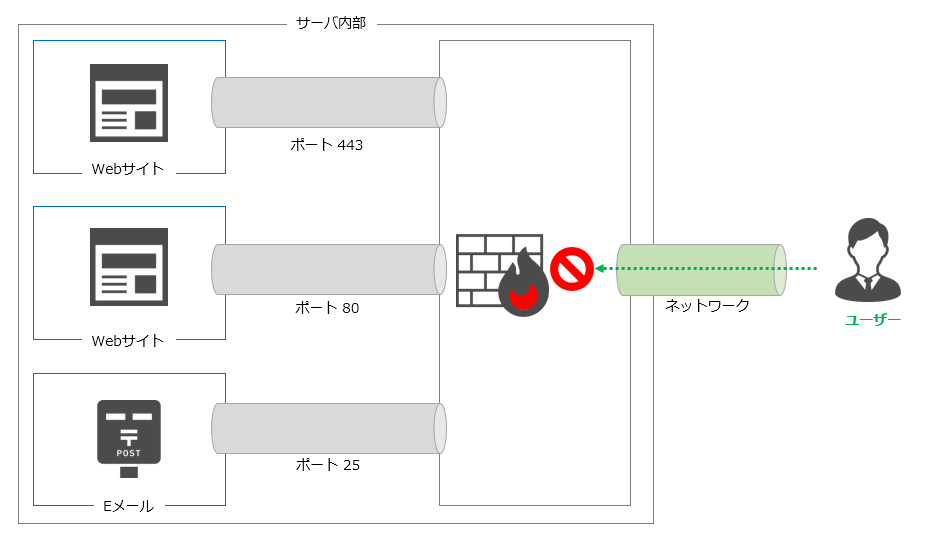

そしてこの「IPアドレス」と「ポート番号」の組み合わせに対して通信を通す(許可)もしくは通さない(遮断)といった機能を果たすのが、一般的にファイアウォール(ネットワーク ファイアウォール)と呼ばれるものになります。

下図例は、特定のIPアドレスを持つユーザーから80番のポート番号を通過してWebサイトへアクセスしてくる通信をファイアウォールで遮断しているイメージです。

このように特定のIPアドレスを持つユーザーからサーバーに対するアクセスを遮断したり、特定のサービスへ繋がるポート番号のみ開放するといった通信制御をネットワーク ファイアウォールで実装することが可能となるのです。

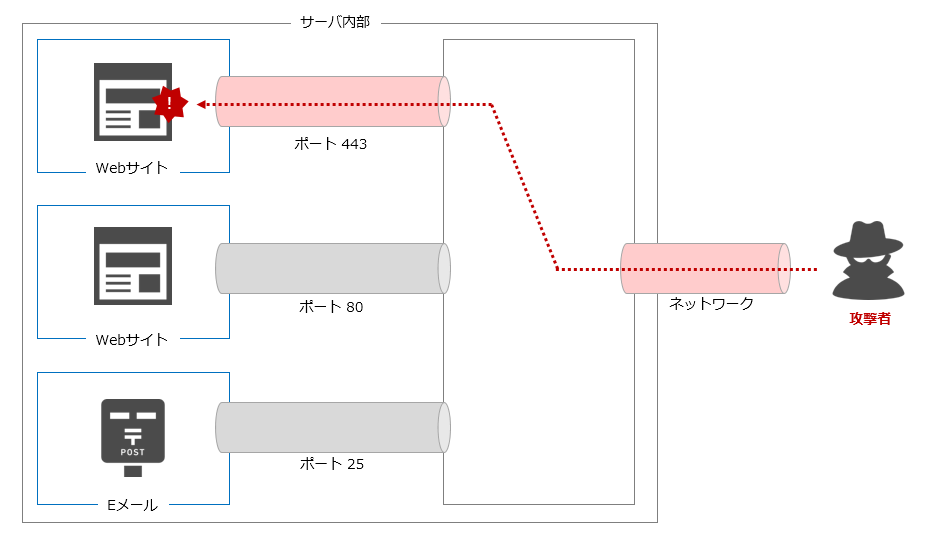

それではWebショッピングサイト等のECサイトのセキュリティ対策としてネットワーク ファイアウォールを利用するケースではどうでしょうか。

あえて不特定多数の多くのユーザーにアクセスして頂きたいECサイト等では、通常Web通信に利用される80番や443番といったポートを広く開放することが必要となります。

誰でもアクセスが可能なことで、悪意あるユーザーも80番や443番といったポートを通過する通信を通してサイバー攻撃を行うことが可能となってしまうため、80番や443番ポートを通過するWeb用の通信に特化したセキュリティ対策を別で考える必要性からWAFが誕生しました。

つまり、不特定多数のIPアドレスを持つ送信元から、80番や443番というポートを開放したうえで通信内容に検査をかけ、攻撃性の通信を検知、もしくは遮断をしてくれるというのがWAFなのです。

セキュアなWebサービスにWAFが必要とされる背景

それではWAFがコモディティ化されるぐらいに必要となった背景を近年流行しているサイバー攻撃の状況ともあわせて、もう少し詳細に見ていきます。

国内、海外を問わず2000年代中盤頃からWebサイトを通して商品を購入するECサイトが多数サービスインし、いつでもどこからでもインターネットを通して欲しい商品を購入できるという便利さの反面、ショッピングサイトへ登録したクレジットカード情報を含む個人情報の漏えいや、なりすましによるクレジットカードの不正利用、閲覧した利用者へウィルス/マルウェアといった不正プログラムを感染させるサイバー攻撃が増加してきました。

このようなサイバー攻撃に使われる手段の代表例として「SQLインジェクション」という攻撃手法があります。

通常ECサイト等では、顧客の個人情報を保存するデータベースがありますが、このデータベースを操作するためのコンピュータ言語であるSQL文をWeb通信内に不正挿入(インジェクション)することで、本来ログインできないユーザーの不正ログインや、表示させたくない情報の一覧表示(情報漏えい)をさせてしまうなど、昨今も毎日のように規模を問わず多種多様なWebサイト環境が被害にあっています。

このようなサイバー攻撃の増加、高度化を受け2004年に国際クレジットカードブランド5社(VISA、JCB、MasterCard、American Express、Discover)により、クレジットカード情報の安全な取り扱いを目的として国際セキュリティ基準の「PCI DSS」が策定されました。

その後、国内でも2018年6月1日より改正割賦販売法が施行され、カード情報の非保持化もしくは、PCI DSSへの準拠が義務化されることになりました。

このPCI DSS要件には、定期的な脆弱性評価の実施、もしくはWAFの導入があります。

脆弱性診断は、定期的な実施とレビューや改善を行う体制や仕組みを要するため、SQLインジェクションを含む様々なWebサイトへの脅威対策としてWAFの導入を検討/選択されるケースが増えていった一因ともなりました。

3タイプに大別されるWAF、それぞれの特徴

WAFは大きく分けて3種類のタイプがあり、以下のようにそれぞれのメリットや不足する点を整理してみます。

1. エンドポイント型WAF

ホスト型やエージェントタイプとも呼ばれ、各サーバーインスタンスにソフトウェアをインストールして利用できるタイプのWAFになります。

メリット

エンドポイント型のメリットとしては、Webサイトへの通信経路をボトルネックとせず複数のWebサーバーへ冗長性を持たせてWAFを導入することが可能な点があります。

また、大抵のエンドポイント型は集約管理サーバーをメーカーが提供、管理しているケースが多く、ユーザー側で管理サーバーを構築管理しなくともよい点もメリットとしてあげられます。

デメリット

一方、Webサイトへのサイバー攻撃は上述のSQLインジェクションだけに留まりません。

SQLインジェクションによる不正侵入後のマルウェア設置に対する対策はもちろんのこと、WindowsやLinux等のOSの脆弱性や、WordPressやDrupalといったCMS、Apache等のミドルウェアの脆弱性を狙った攻撃も少なくない中、このようなWebアプリケーション以外をターゲットとした不正プログラム対策、脆弱性保護、不正侵入対策機能がエンドポイント型に求められる今後の課題なのかもしれません。

2.クラウド型WAF

クラウド型は、サービス提供メーカーがクラウド上でWAF機能を提供し、登録Webサイトへ向かう通信を一旦メーカー提供のWAFで検査し、安全と判断した通信だけをWebサーバーへ通過させるというソリューションとなります。

メリット

一般的にクラウド側では、DoS(Denial of service)攻撃と呼ばれるようなターゲットのWebサイトを意図的にダウンさせたり、正規の利用者がアクセスできなくなるほどの大量の妨害通信を発生させる攻撃を同時に防いでくれる機能が提供されており、WAF自体の管理も提供メーカーが管理してくれるため、利用者側の負荷がかからない点がメリットと言えます。

デメリット

クラウド型は、Webサイトへの全アクセス数やトラフィック量から利用コストを計算するため運用コストが若干高くなってしまうケースが考えられ、運用コストが今後の課題となる可能性があります。

3.ゲートウェイ型WAF

メリット

境界型やペリメターセキュリティとも呼ばれるタイプとなり、インターネットからサーバーセグメントへ入ってくる出入口箇所にWAFを配置することで、一つのWAFで複数のサーバー群に対するセキュリティ対策を実装できるメリットがあります。

AWS環境では、インターネットからVPCに入ってくる境界上にAWS WAFを配置する構成が一般的となります。

デメリット

ゲートウェイ型は、その構成上ユーザー側ネットワークにWAFを配置することになるため、ユーザー側でWAFの運用管理を行っていく必要があります。

Webサイトを狙ったサイバー攻撃は、日々様々に発見される脆弱性を狙ったものや、新たに流行となる攻撃手法が使われるため、それら脆弱性情報や攻撃手法をユーザーが常に確認し、自ら対策方法を適用した設定を反映させていかなければならないという運用面の難しさがあり、このような運用負荷の軽減をどのように行っていくか考える必要があります。

AWS上でWebサービスをよりセキュアにするためには?

Webサービスを展開するにあたり、WAFは非常に有効なセキュリティ対策です。

NHN テコラスでは、WAFを含む以下3タイプのWebセキュリティ対策ソリューションの導入や運用面のサポートを含めた提供をしています。

1. エンドポイント型セキュリティ

SQLインジェクションやXSSといったWebアプリケーションへの対策機能だけではなく、ウィルス/マルウェア対策、OSやCMS等のミドルウェアの脆弱性保護、不正侵入対策機能をオールインワンで提供する「Workload Security 多層防御・脆弱性対策」の導入、運用サポートを行います。

2.クラウド型WAF

複数のWebサイトをお持ちの企業でも、ご契約企業単位内でしか利用金額負担がなく、またサーバー側からインターネット側へ送信される通信量の3ヶ月平均からのみ利用コストがかからない「BLUE Sphere クラウド型WAF」は、運用コスト負担を非常に低減することができるクラウド型WAFとなります。

また、DoS攻撃対策はもちろん、万が一のサイバーセキュリティ保険を付帯し、AWS以外の環境でも利用できるクラウド型WAFソリューションです。

3.ゲートウェイ型WAF

AWS WAFを利用中、もしくは検討されている場合、AWS WAF導入後の運用が課題となるケースがあります。

上述の通り、AWS WAF導入後に新たな脆弱性や攻撃手法に対する最適な設定を適用させなければならないという課題に対し、24時間365日AWS WAFに対し最適な設定を自動反映させてくれる「WafCharm AWS WAF自動運用支援」を提供しています。

WAFの導入がゴールではない。導入後に行うセキュリティ運用最適化の重要性

当社では、豊富なナレッジを持つ専任のセキュリティアナリストが、各種セキュリティ対策の不安な点や、AWS上でどのようにセキュリティ対策の実装を考えればよいかといったさまざまなご相談もお受けしています。ぜひ、お気軽にお問い合わせください。

AWSのセキュリティ対策にオススメ!

コストパフォーマンスよく実現する方法

・with コロナ期における企業システムの直近の脅威について

・NHNテコラスで推奨しているセキュリティ対策

・中小企業のお客様におすすめできるサービス