デジタルトランスフォーメーション(DX)の推進やリモートワークの増加を受け、企業のクラウド移行が加速している。そこで問題となるのが特権 ID ユーザーのアクセス管理だ。OS やデータベースなど重要なシステムに対して、あらゆる権限が付与された特別なアカウントであるがゆえに、情報漏えいの原因になるなど、管理不備によるリスクが非常に大きいのが特長だ。では、ガバナンス確保とセキュリティ強化を両立するためには、どのようなソリューションを用いるべきなのだろうか。

ビジネスの変化を受けクラウド利用が加速

ここ数年の DX への取り組みや、コロナ禍への対応により、企業のシステムをクラウドに移行するケースが増えている。

例えば、総務省が発表した 総務省 通信利用動向調査(令和元年調査) によると、2019 年の「国内クラウド利用率」は 64.7%になっており、MM総研「国内クラウドサービス需要動向調査」 によると、「新規システムをクラウドで構成する方針の企業」は 87.2%といずれも高い数値になっている。

日本企業におけるシステム構築はオンプレミスが一般的だったため、運用開始までに膨大な時間がかかり、加速するビジネススピードについて行けなかった。だが、クラウドであれば、すぐにシステムを構築することができ、比較的安価な月額料金で利用できる。

しかも、オンプレミスと異なり、クラウド事業者が管理・運用・アップデートなどを行うため、常に最新の機能を活用でき、なおかつユーザーの負荷も軽減可能だ。特に IaaS や PaaS では、状況に応じて環境をスケールできるため、ハードウェアなどの増設が不要になる。

クラウドならではのセキュリティの考え方とは

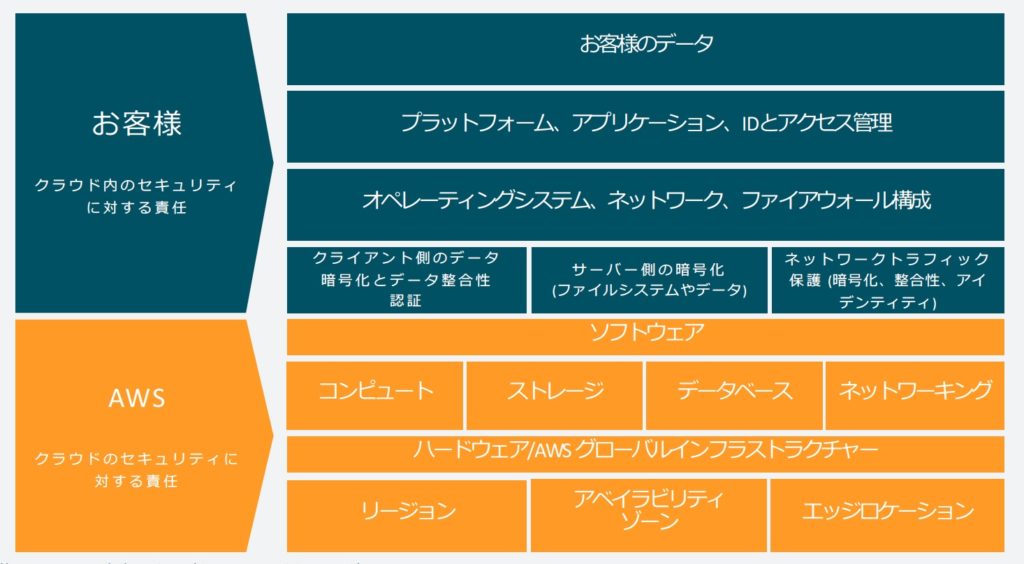

一方で、クラウドならではの注意点もある。よく誤解されるのが、IaaS や PaaS を利用する際の「責任分界点」だ。この責任分界点とは、ユーザーとクラウド事業者のそれぞれが、インフラ基盤のどこからどこまで責任を負うか定めた境界を指す。

例えば Amazon Web Services(AWS)ではインフラとなる仮想基盤が用意され、ユーザーはそこに仮想マシンや仮想サーバーなどを構築して使用する。仮想サーバーで EC サイトを運用し、顧客情報を同じくデータベースサーバーに保管していて、その顧客情報が漏えいしてしまった場合には、ユーザーの責

任になってしまう。つまり、AWS のような IaaS や PaaS 上に構築したシステムでも、オンプレミスと同様にデータそのものとそのデータへの ID・アクセス管理についてはユーザーがセキュリティ対策を行う必要があるのだ。

実際に発生した情報漏えい事故のうち、クラウドサービスを起点としたものも一定の割合を占めている。その多くは設定ミスや操作ミスであるが、サイバー攻撃を受けるケースも少なくない。

これらの脅威からシステムを保護するためにも、クラウド上に新たにシステムを構築するタイミングが、セキュリティ対策を盛り込む絶好の機会だといえよう。クラウドへのシステム移行も含み、セキュリティ対策をコストではなく必須のリスク対応費用として考え、システム設計に盛り込むべきである。

低コストでガバナンスを強化し、情報漏えいを根本から防ぐ Aegis Wall

アクセス管理・データベース監査 サービス Aegis Wall のご紹介資料

特権IDユーザーのアクセス管理を効率化し、個人認証したログ記録やアクセス制御などの内部統制に必要な機能を完備しています。

特権アクセスの徹底した管理が必須に

最近はクラウドサービス側でも、データセキュリティとして「データの暗号化」「データ処理環境の強靱化」「データアクセス管理」に注力しているという話をよく耳にする。特にデータアクセス管理では、ゼロトラストセキュリティの観点からも ID 管理が重要であり、信頼されたネットワークとセットで考える必要がある。

IaaS や PaaS を中心としたクラウド利用の際には、オンプレミスと同様にインスタンスやデータベースに対する「特権 ID ユーザー」のアクセスの管理、監査がポイントになる。特権 ID ユーザーは、機密情報や顧客情報などの重要な情報にアクセス可能な権限を持つため、近年ではこのアカウントを狙うサイバー攻撃が多い。

こうした攻撃を受けてしまうのは、セキュリティ対策が十分でないことに加え、ユーザー権限の設定が甘かったり、管理が十分でなかったりすることが要因であることが多い。オンプレミスで実施していたユーザー管理をそのままクラウド上に持っていくことが難しかったり、権限管理がクラウドサービスによって設定方法や設定内容が異なっていたり、異動や退職したアカウント、あるいはメンテナンス用の一時的な特権ユーザーアカウントが廃棄されず残っていることなどが挙げられる。

また、ユーザー管理が複雑になることも要因のひとつといえる。オンプレミスで使用していた ActiveDirectory をそのままクラウドへ移行するのが難しく、クラウド事業者ごとにユーザー管理システムを用意していることから統合が難しいケースもある。例えば AWS には IAM というユーザー権限を管理するシステムがあり、同じようなシステムが Microsoft Azure や Google Cloud でも提供されている。それぞれを利用していると管理ポイントが増え、管理工数が増えてしまう。

“動的な対応”により保護を行う「Aegis Wall」

この課題を解決するのが、NHN テコラスが提供する特権 ID ユーザーのアクセス管理・データベース監査ソフトウェア「Aegis Wall」だ。Aegis Wall は、システム管理者、DBA(データベース管理者)、業務委託先などサーバーに対する特権 ID ユーザーのアクセス管理を効率化し、個人認証したログ記録やアクセス制御などの内部統制に必要な機能を低コストで実現するソリューションである。

Aegis Wall サービスページ

特権 ID ユーザーの管理方法には、予め決めたポリシーでアクセスを制御又は監視する静的な対応と、パスワードそのものを隠し個人認証にもとづくアクセス申請承認でログインを許可する動的な対応がある。Aegis Wall は両方の機能を提供する。

この動的な対応が悪用の余地を減らすことにつながり、定期的なパスワード変更やパスワード漏えいの心配もなくなる。これが Aegis Wall のアクセス管理における特長のひとつだ。具体的には、Aegis Wallシステムによる Password 管理とワークフロー機能で実現している。もちろん、個人の認証は Active

Directory や LDAP との連携も可能となっている。

Aegis Wall は、RDP、SSH、SQL などのアクセス管理を重視しており、リモートアクセスやデータベースへのアクセスの管理、例えば特権 ID を持つ開発者などのアクセス管理にも適している。ユーザーやグループごとに、データベースのテーブル単位でアクセス制御を設定でき、Linux やデータベースについては、コマンド単位での操作の制御も可能だ。

アクセス制御も、ポリシーによる制御とワークフローによる制御の両方を提供しており、対象システムの持つデータの重要度などに沿った柔軟かつ強硬なアクセス管理ができる。

Aegis Wall では、ブラウザにプラグインを入れるだけで、アプリをインストールすることなくブラウザからログイン申請が行える。また、設定によりユーザーやグループ単位でログイン申請できるサーバーを限定できる。

さらに現在、多くの組織が規格や基準、認証対応のためにガバナンスやコンプライアンスの対策をしている。日本では ISMS のほか、金融関係では FISC、政府関係では ISMAP など業界独自のものもある。米国の NIST-SP800 を参考にしている組織も多いだろう。Aegis Wall ではこうした規則に必ず出てくる「権限(管理)」に対応可能だ。

約 140 種類の PCI-DSS や J-SOX などに準拠したテンプレートも予め用意されているため、定期的なレポートの作成、監査対応、アカウントの棚卸しにも有効だ。

また Aegis Wall のアクセス管理では RDP・SSH・データベースなどリモートアクセス先での操作内容の動画記録を含む詳細なログ機能があるので、万一インシデントが発生したときの分析に役立つ。

AWS において FTR の通過や最高ランクのパートナー認定

Aegis Wall がこれまでオンプレミス向けの導入がほとんどであったが、最近はクラウドにおける導入事例が急激に増えている。理由のひとつとして、AWS の技術検証レビューである AWS ファンデーショナルテクニカルレビュー(FTR)を通過したことが挙げられる。FTR は、AWS のデプロイメントや障害対応基準、セキュリティ基準をクリアしていることの証明である。

さらに、NHN テコラスは、AWS の最もランクの高いパートナーである「プレミアコンサルティングパートナー」に認定されている。また、AWS だけでなくデータセンターの運営やホスティングを提供してきた高い実績もありオンプレミスも含めたハイブリッド環境での知見も豊富だ。

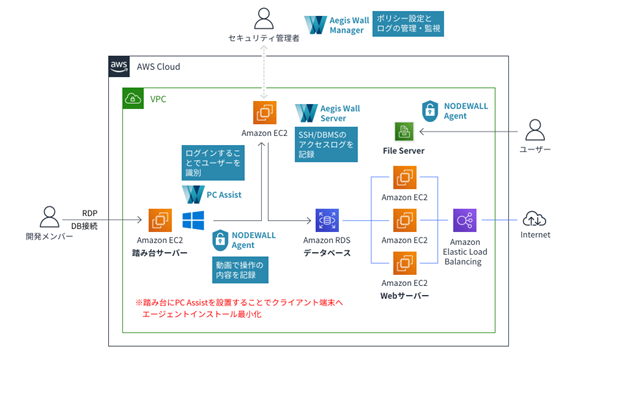

例えば Web 広告事業者の事例では、リモート接続でデータベースのメンテナンスを行う委託業者の作業内容を記録・管理するために Aegis Wall を導入。データベースに対する DB 接続ツールによるアクセス、踏み台サーバーへの RDP 接続の監視を設定している。AWS 環境の基本となる踏み台構成に適した設計や将来的な拡張性が、選定のポイントになっているとのこと。

AWS 環境を使った Aegis Wall の活用イメージ

今後について Aegis Wall では、使い勝手と機能性の向上を図り、さらにクラウドネイティブとして求められる機能に対応していく計画だ。例えば、監査ログは蓄積していくが、SOC などがなく分析を十分に行えないケースもある。これに対し、想定しうる条件を用意し、それを設定することでアラート発出時に管理者へメールを送るなどの機能を実装している。

さらに、検知のしやすさや疑わしいアクセスをより発見しやすくするために、分析サービスも提供。その際にはマシンラーニングを活用し、普段の動きを学習して、それを逸脱したようなアクセスを検知できるようにする。

まとめ

クラウドへの移行は加速しているが、オンプレミスとのハイブリッドが主流になると考えられる。Aegis Wall であれば、ハイブリッド環境においてもアクセス管理や証跡などを一元管理できるほか、対策フェーズに合わせた段階的導入も可能でリーズナブルなコストで活用できる。また、設定も実装もしやすいため、コスト削減を実現しながらセキュリティ強化できるはずだ。AWS 上のシステム運用におけるガバナンスを強化し、情報漏えいを根本から減らすことができる Aegis Wall は、検討すべきソリューションといえるだろう。

Aegis Wall サービスページ