昨今、普及が進むクラウドコンピューティングですが、それでもなおセキュリティ面での不安からクラウドへの移行に踏み切れない企業が多いのも事実です。その背景について確認しつつ、本記事ではセキュリティに対する不安を払拭するため、AWSで対策するべき3つのセキュリティサービスについてサービスの概要や得られる効果を解説します。

企業におけるクラウド利用の動向について

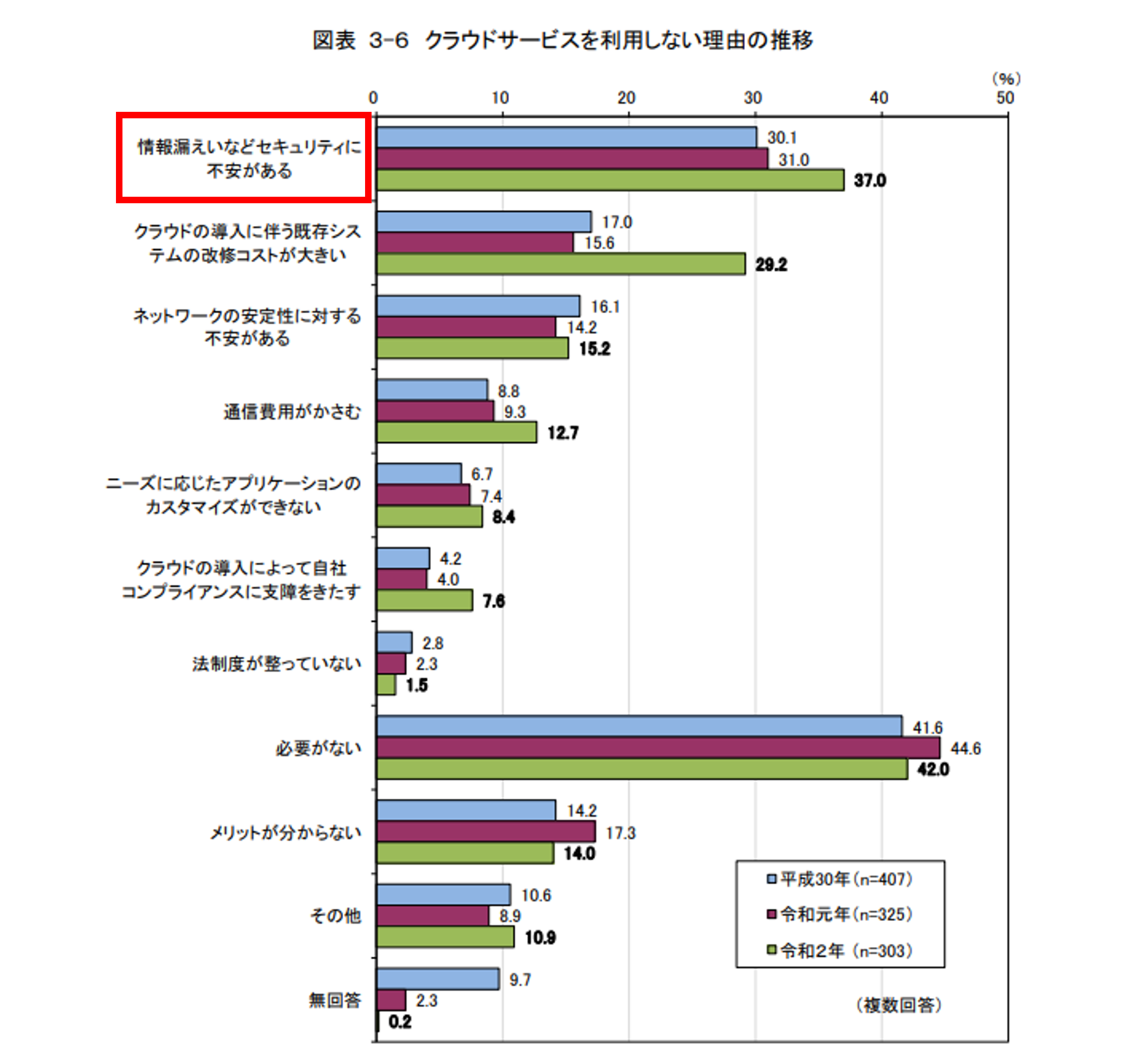

総務省が、クラウドを利用していない企業を調査したところ、クラウドサービスを利用しない理由として「情報漏えいなどセキュリティに不安がある」と回答した企業が3割を超えていました。

クラウドでのセキュリティリスクの具体例

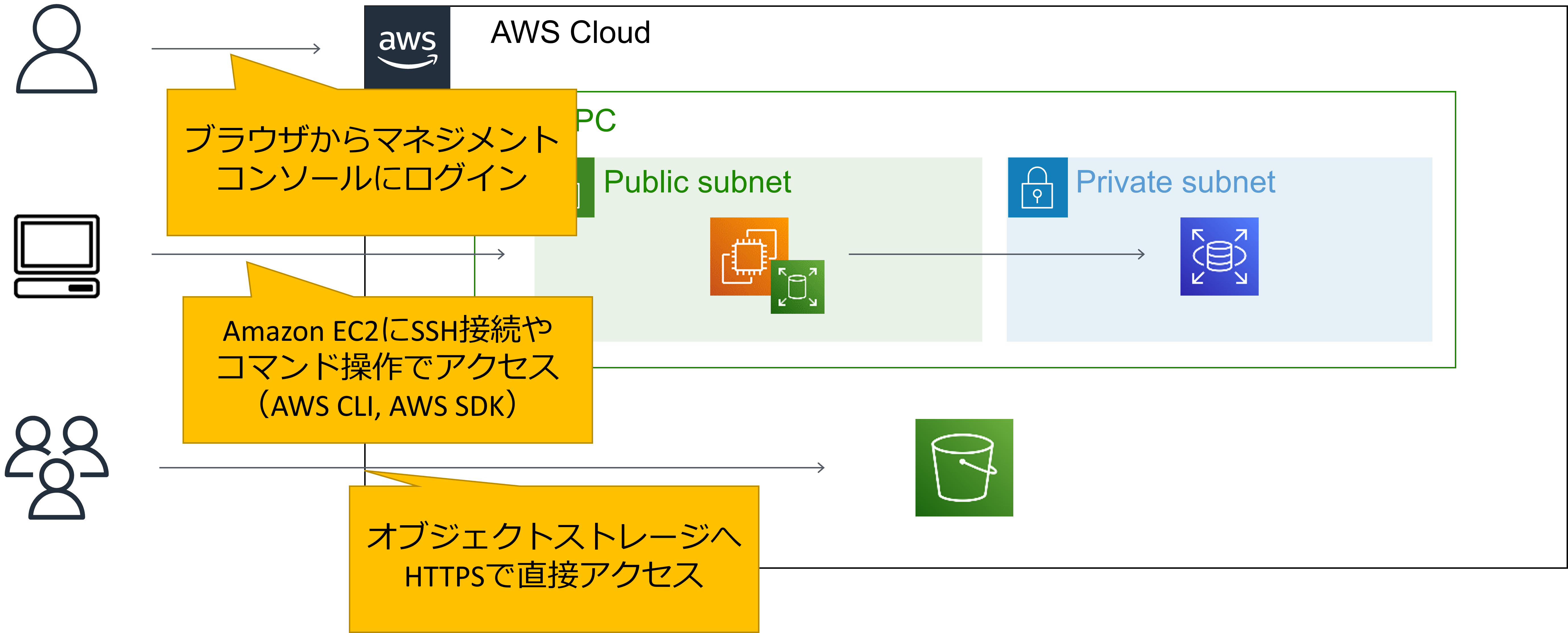

そもそも、セキュリティを高めて守りたいものは?というと、オンプレもクラウドも変わらず「大切なデータ」です。では、クラウドのデータにはどうやってアクセスするのか見ていきましょう。ここではパブリッククラウドのシェア1位のAWSを例として紹介します。

マネージメントコンソールからのアクセス

WebブラウザからAWSのリソースの管理・変更が可能なマネジメントコンソールにログインすると、サーバーの情報やストレージのデータの中身などを確認できます。

ssh接続経由のアクセス

クラウドサーバーがインターネット越しにアクセスを受けられれば、ssh接続できます。

また、AWSで利用できるCLIやSDKといったツールでも接続できます。

HTTP、HTTPSでのデータ取得

オブジェクトストレージではHTTP、HTTPSでデータ取得が行えます。

アプリケーションからデータベースへのアクセス

例えば、パブリックサブネット上の仮想サーバーからデータの参照先として、データベースにアクセスが可能です。

AWSサービスを使っておこなうべきセキュリティ対策とは?

従来のオンプレミスでは制約が多かった部分が、バリアフリーとなることで、さまざまな箇所からデータにアクセスができます。これはクラウドの大きなメリットですが、同時に「やはりクラウドを使うとセキュリティが甘くなってしまうのか・・・?」と不安を覚える方もいます。

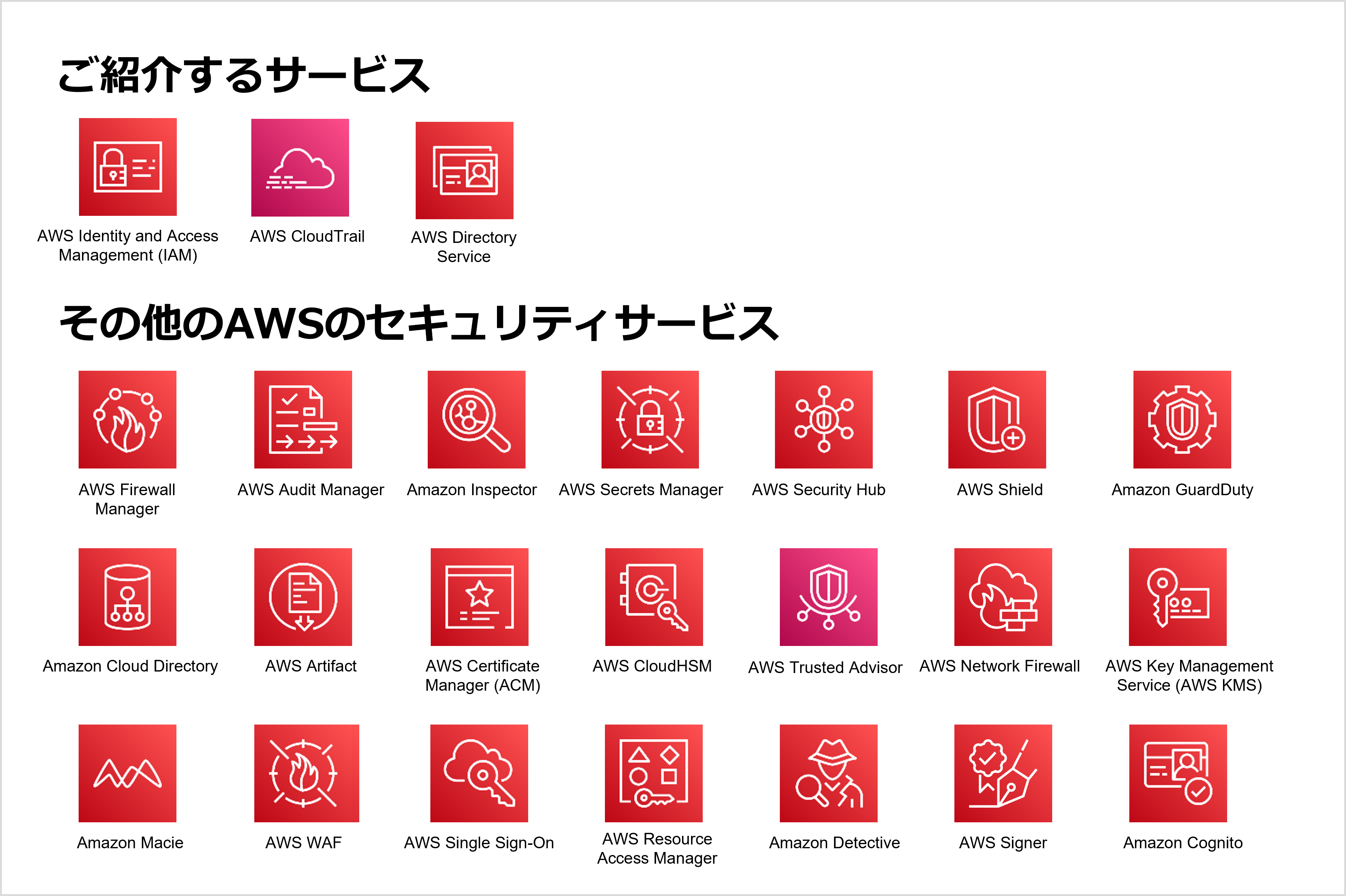

これらの不安に対して、AWSにはセキュリティ対策できる多くのサービスがあります。

今回はこの中からサービス利用開始時に、実施したほうがよいサービスとして3つ紹介します。

AWS Identity and AccessManagement (IAM)を利用した権限管理

AWS Identity and Access Management (IAM) とは?

IAM(アイアム)と呼ばれるサービスになります。

IAMはAWSセキュリティの基本であり、すべてのAWSサービスとリソースに対する認証認可をつかさどる最も重要なサービスです。IAMには4つの概念となる「IAMユーザー」「IAMグループ」「IAMロール」「IAMロール」があり、これらをうまく組み合わせて利用することでセキュリティをより強固なものにできるようになっています。

では、うまく活用できなかった場合どうなるか?をそれぞれのケースで見ていきましょう。

IAM利用時に発生しうる3つのインシデント例と対策

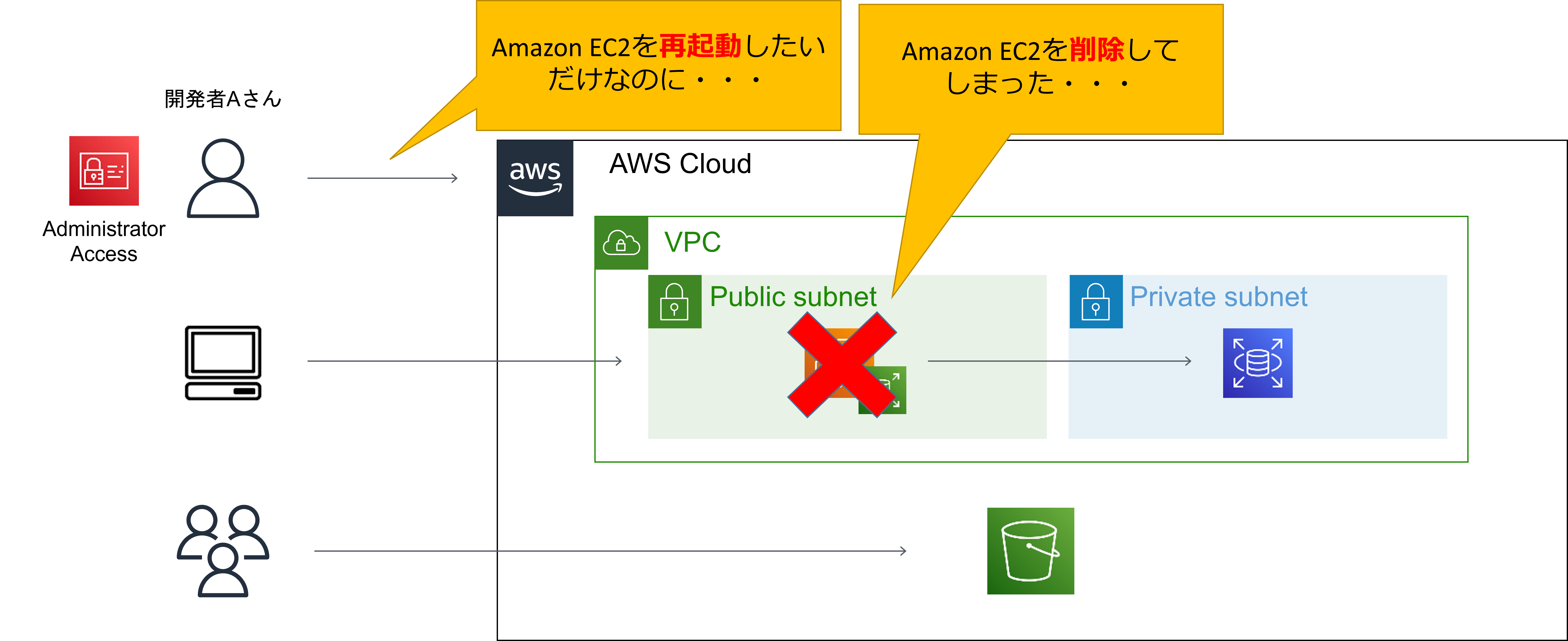

ケース1:操作ミスによるサーバー削除

Administrator Accessという一番強い権限をもっていた開発者Aさんは、コンソールから仮想サーバーであるAmazon EC2を再起動しただけなのに、Amazon EC2を誤って削除してしまいました。

一番強い権限で、Amazon EC2を停止するとTerminatedつまり、削除されてしまう状況となります。

当然、現場は大慌てで、バックアップがなければ、サーバーを一から作りなおさなければなりません。

ケース1対策:“Admin”にぜず必要な権限を精査し適用する

Admin権限を与えると、何でもできてしまうので、どこまで操作するか分からない人に対して、割り当てることは容易ですが、リスクを負うことになります。最小権限の法則にのっとって、アクセスが必要になったら付与する、もしくは必要な権限を事前に精査して権限を付与することが大切になってきます。

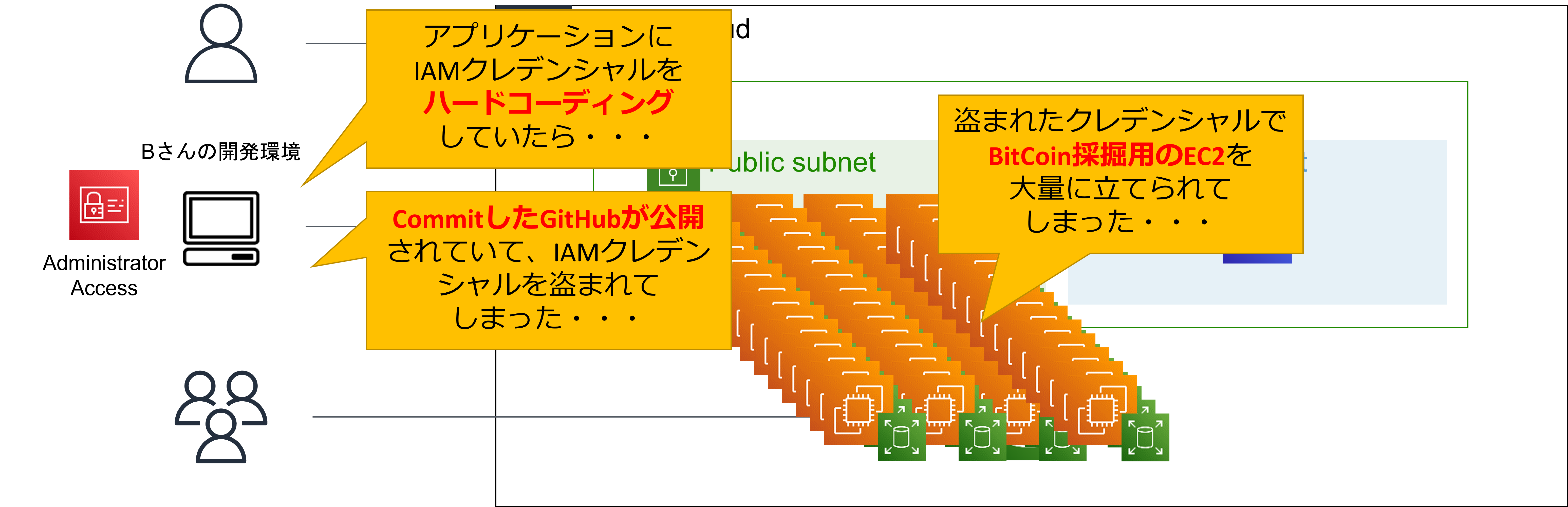

ケース2:IAMユーザーのクレデンシャル情報が盗まれ不正利用される

一番強いAdministrator Accessの権限をもっている開発者Bさんは、開発環境のインスタンスでアプリケーションを動かしています。IAMユーザーはコンソールのアクセスだけではなく、アプリケーションにアクセスするときに使う、アクセスキーとシークレットキーというIAMクレデンシャル情報を払いだすことができます。

Bさんはアプリケーションが動作するよう、コードにクレデンシャル情報を書いて開発をしていて、それをGitHubにコミットしていました。GitHubに公開されることで悪意のあるユーザーにIAMユーザーのクレデンシャル情報が盗まれます。

よくある不正利用としては、盗まれたクレデンシャルでBitCoin採掘用のAmazon EC2を大量に立てられ、悪用されるケースです。GitHub上では誤ってコミットし公開した場合に、悪意のあるユーザーが作ったクローラーにより10分ぐらいで盗まれる実例もあります。

ケース2対策:クレデンシャルを絶対にハードコーディングしない

IAMロールやクレデンシャル情報を環境変数にて設定して使うと、GitHubで公開された場合でも、クレデンシャルがそのままアップされることは防げます。

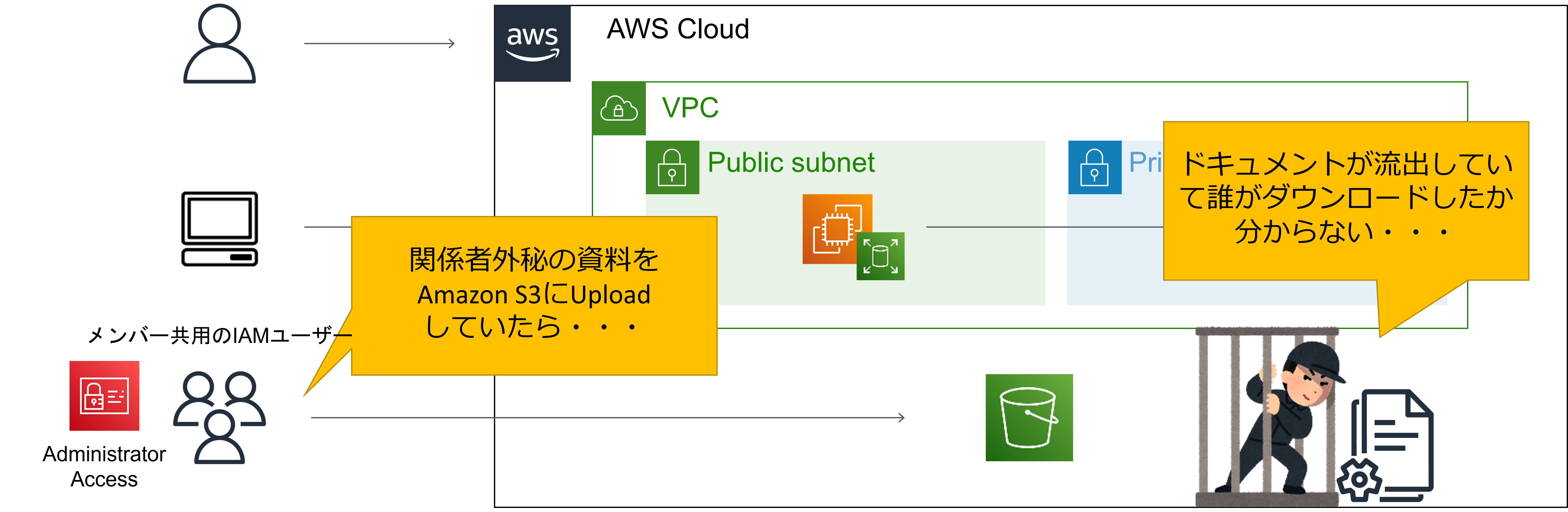

ケース3:ドキュメントが外部に流出したが、誰がダウンロードしたか分からない

メンバー共用でIAMユーザーを使い、ストレージであるAmazon S3上にある、関係者外秘の資料をUpload、閲覧していました。IAMユーザーにはファイルダウンロードができる権限も付与されており、いつの間にかメンバーでクローズしていた社外秘の資料がダウンロードされ、外部に流出。誰がダウンロードしたか証跡が追えないという事態が発生しました。

ケース3対策:複数人で同じIAMユーザーを使い回さない

IAMユーザーを共有するとAWSの監査サービスを使っても、誰がどうやってアップロードやダウンロードをしたかの特定ができなくなります。IAMを利用する場合には、個々にIAMユーザーを発行し適切な権限を割り当ててください。まず、IAM権限をどうやって割り当てるか管理するかのルールの策定が大事になってきます。

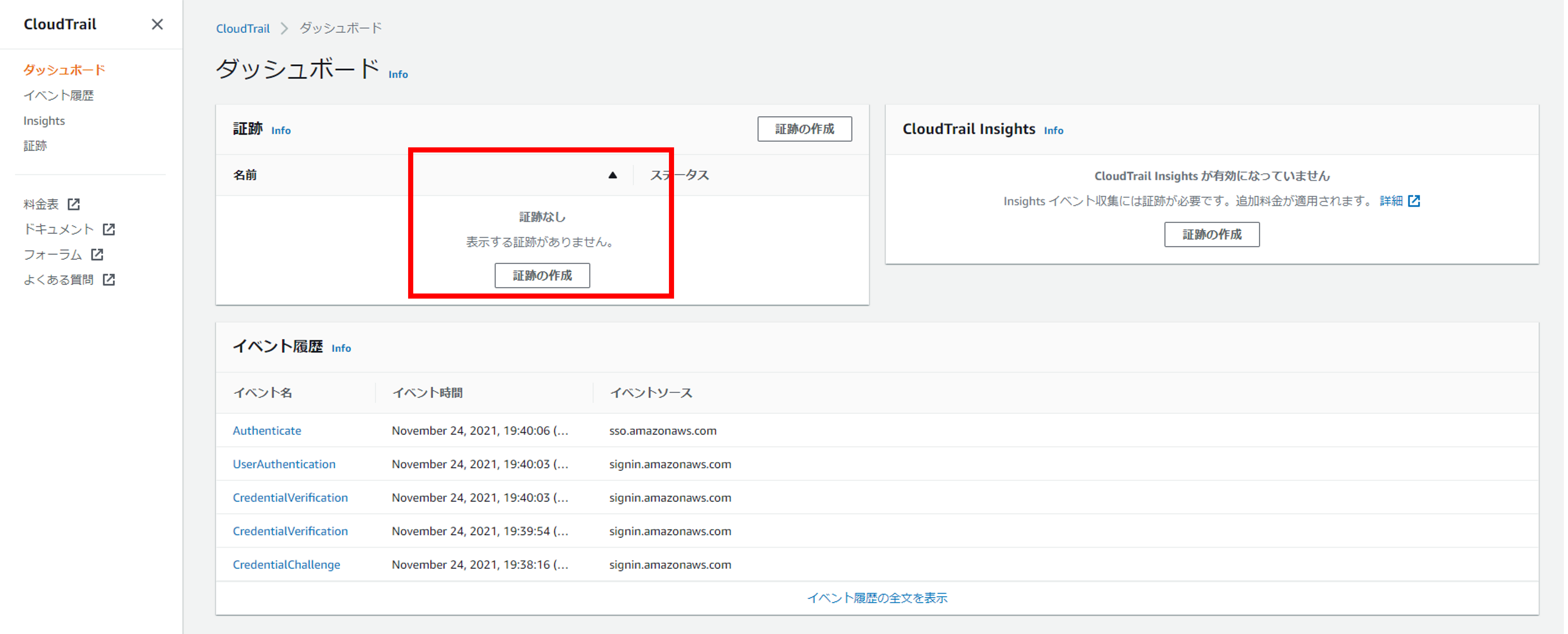

AWS CloudTrailを利用した操作ログの記録

AWS CloudTrailとは?

AWS CloudTrailは、AWSリソースへの操作履歴を記録してくれる監査サービスです。IAMユーザーがいつ、どんな操作をしたかの記録も取れます。

AWS CloudTrailでは、3種類のイベントの記録がとれます。

具体的には、マネジメントコンソールへのログインやAmazon EC2のインスタンス作成などの「管理イベント」、ストレージであるAmazon S3オブジェクト操作やサーバーレスでプログラムの実行環境を提供するAWS Lambdaの実行記録などの「データイベント」、アカウント内の異常な操作検出などの「インサイトイベント」の3種類になります。

アカウントを作成した時点で管理イベントについては90日分までの記録を開始します。なお、90日を超えても記録がとれるよう「証跡」作成の実施をオススメします。証跡を作成すると90日を超えた記録は、ストレージであるAmazon S3バケットに保存されるようになるため、料金もリーズナブルに利用できます。

AWS CloudTrailを使って得られる3つのメリット

大きく3つのメリットがあるため、90日を超えても記録が取れるよう「証跡」の作成をオススメします。

1.AWSリソースすべての操作履歴を保持できる

外部監査やインシデント発生時に操作履歴を追う時に必要になります。

ただし、Amazon EC2やAmazon RDS内でどのようなことがおこったかまでを追うのは対象外です。

2.Amazon S3の暗号化機能やバージョン管理、オブジェクトロック機能などAmazonS3の機能をつかって、操作履歴を守れる

AWS CloudTrailの整合性検証機能で証跡が改ざんされていないことを証明できます。

3.複数アカウントの証跡を1つのアカウントに集約可能

そのアカウントにしかログインできない人は、そのログしか確認できません。

適切な権限で運用・管理ができます。

Amazon GuardDutyを利用した脅威リスクの検知

Amazon GuardDuty とは?

Amazon GuardDutyは3つのロギングサービスの情報を元にAWSアカウント内の不審な動きを察知します。3つサービスとは先ほどご紹介した「AWS CloudTrail」、VPCのネットワークインターフェイスとの間で行き来するトラフィック情報をキャプチャできる「VPCフローログ」、DNS問い合わせクエリーなどのログを取得する「DNS Log」の3つを指します。AWSの他サービスと連携して自動アクションも可能です。

マネージドコンソールでは重要度に応じて赤や黄色で警告してくれます。

アカウントを作成したら、まずは有効化を検討してください。

例えば以下のサンプルの例では、赤色の警告で東京リージョンにあるbucketNameという Amazon S3バケットに、ブラックリストにのっているIPアドレスから不正アクセスが来ているとアラートがでています。

不信IPアドレスや不正なアクセスは自分では気づきにくい傾向にあります。普段利用しているリージョンは、不正と思われるアクセスが沢山来ていることがわかる時もありますが、普段利用していないリージョンは、攻撃者の標的になりやすく、見慣れないマネージドコンソールだと気づかないことが多々あります。

例えば先ほどご紹介した、GitHubへ情報が流出するケースでも「普段使わないリージョンで、Amazon EC2が沢山つくられています」とインテリジェントで警告してくれるサービスになっています。本機能はリージョンごとに有効化が必要なため、普段使っていないリージョンこそ有効化をオススメします。

3つのAWSセキュリティサービスのまとめ

AWSでは20を超えるセキュリティサービスを使い多角的なセキュリティ対策が可能です。

今回はその中でも重要な3つのセキュリティサービスについてご紹介しました。

AWS IAMでは、適切な権限管理によりデータやリソースを守り、AWS CloudTrailは、AWSリソースに対する全ての操作記録を残し、もしもの時に役立てる事ができます。

また、Amazon GuardDutyはAWSアカウント内の不審なアクティビティをキャッチし、セキュリティインシデントを未然に防ぐことができます。

NHNテコラスが提供する、プロフェッショナルサービスでは、今回紹介した3つのセキュリティサービスの利用やその他のセキュリティ対策についても、AWSのベストプラクティスに則った対応をご提案します。セキュリティ対策でお困りなことがございましたらご相談ください。

関連記事:AWSのセキュリティ対策の基本とベストプラクティス