AWSを利用するには、何はなくともアカウントが必要です。アカウントはクレジットカードとメールアドレスがあれば誰でも作れますが、請求される場合の対象であり、IDやパスワードを外部に漏らしてはいけないなど、大事に扱う必要がある情報です。

AWSを利用する企業などでは複数のアカウントを持つ場合もあるでしょう。そうなると重要な情報であるアカウントを、しっかり管理したいと思うはずです。そこで役にたつのがAWS Organizationsです。

“AWS Organizationが利用できる” & “AWS料金 3% 割引になる”「アカウント専有プラン」がリセールサービスに登場!詳しくは「アカウント専有プラン」のご紹介ページをご参照ください。

AWS Organizationsとは、追加料金なしで使えるアカウント管理サービス

AWS Organizationsは、AWSが提供しているサービスのうちの1つで、AWSユーザーなら誰でも無料で利用できます。Organization=組織、団体の意の通り、AWS Organizationsが行えるのは、AWSアカウントの組織化であり一括管理です。

複数のAWSアカウントを一元管理

複数のAWSアカウントを、OU(organizational unit)というユニットごとにまとめることができます。そしてこの OU に対して、AWSの利用サービスを制限したり、アクセス制限を設定することができます。企業内の様々なワークロードにそれぞれ OU を設定し、その OU ごとにサービスやアクセスの設定を行えば、ワークロードごとのカスタムな環境構築も容易に行うことができます。

AWSアカウント新規作成の自動化

AWSを利用するにはアカウントが必要です。通常は、連絡先情報の入力 > 請求情報の入力 > SMS または音声電話による本人確認 > AWS サポートプランの選択 といった手順が必要ですが、AWS Organizationsを使えば、メールアドレスさえあれば、すぐにAWSアカウントを作成できます。社員にクレジットカード情報を開示する必要はなく、情報システム部門でアカウントの一括管理をする手間もなくなり、管理工数を削減できます。

複数AWSアカウントの一括請求でコスト削減

複数のAWSアカウントに関する請求を一括にできます。アカウントごとの請求処理が不要になるので、企業の経理工数は削減できます。業務プロジェクトごとにAWSアカウントをまとめれば、プロジェクトごとの請求をすることもできます。

また、累計の利用量を合算したボリュームディスカウントの適用や、リザーブドインスタンスや Saving Plan の値引きを共有ができますので、全体としてのコスト低減が期待できます。

AWS Organizationsプランもあります

手数料・AWS技術サポート・クラウド保険付帯も全て無料で、AWS料金は日本円・銀行振込でのお支払が可能です。

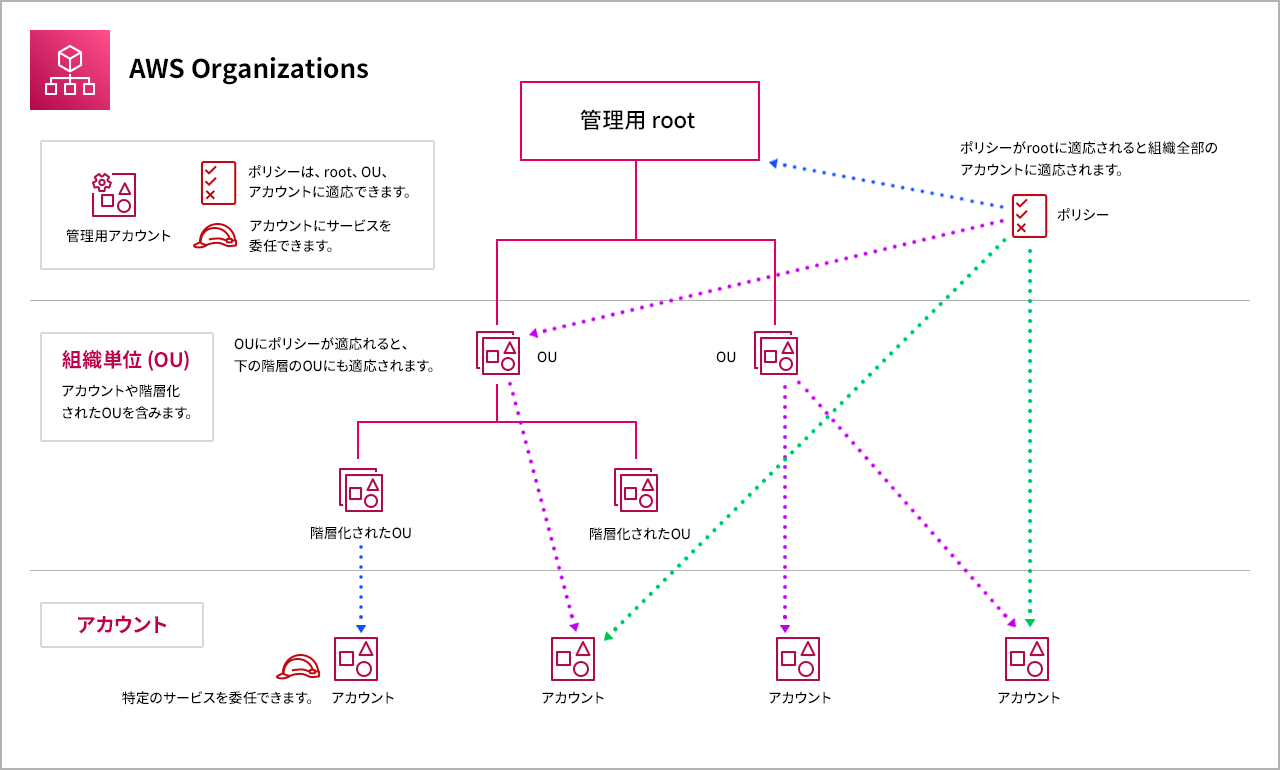

AWS Organizationsを構成する要素

AWS Organizatiosは、AWSアカウントの管理が主目的です。そのためAWSアカウントを束ねる機能、束ねたアカウントにラベルやタグを付ける機能などがあります。また管理するための管理者権限や、その管理ルールなどの設定が行えます。関連する要素を見てみましょう。

AWSアカウントと組織(Organization)

AWSアカウントとは、AWSを利用する契約単位です。メールアドレスや12桁のIDで識別されます。AWS Organizatiosで管理する最小単位です。またAWS IAM(Identity and Access Management)によって、認証したり利用制限を付与する際の対象でもあります。組織(Organization)は、AWS Organizatiosで一元管理する対象の全体を示します。つまり複数のAWSアカウントを束ねたものになります。

その構成は、管理ルートを頂点に各組織単位(Organization Unit、OU) が配置され、各 OU の中にAWSアカウントが配置されます。管理アカウントは管理ルートに直接配置されています。管理アカウント=管理ルートと考えてかまいません。

管理アカウント

AWS Organizatiosで管理する組織群全体を管理する権限を持つAWSアカウントです。マスターアカウントとも呼び、以下のような役割や権限を持ちます。

・組織の作成

・組織全体のAWS利用料の支払い

・新規AWSアカウントの作成

・既存AWSアカウントの招待

・組織内に登録したAWSアカウントの削除

・組織の決め事であるポリシーを任意の組織に適用する機能

組織にとって重要なアカウントですので、慎重に決定する必要があります。管理アカウントを使ってリソースなどを作成しないほうが安全です。

メンバーアカウント

AWSアカウントの中で管理アカウント以外のすべてのAWSアカウントです。AWSアカウントが組織のメンバーになることができるのは、一度に1つのみです。既存のAWSアカウントを招待することで組織に入れることができます。組織内のAWSアカウントを、組織から外すこともできます。

管理ルート

管理ルートは、組織の階層内で一番上に当たります。AWSアカウント整理の開始点とも言えます。このルートの下で、OU を作成してAWSアカウントをグループ化できるなど、AWSアカウントの管理を行えます。

OU(組織単位)

組織単位は、Organization Unit(OU)と呼びます。OU は組織内のAWSアカウントを束ねたグループです。OU の中に他の OU を入れ子にして階層化することもできます(5階層まで)。例えば、同じ部門に所属するすべてのアカウントを部門 OU にグループ化したり、セキュリティサービスを実行しているすべてのアカウントをセキュリティ OU としてグループ化するなど業務内容ごとに設定することができます。

またワークロード OU 内に、2つ OU を入れ子にして、本番ワークロード用と本番前と分けて運用するといったこともできます。階層化された OU では、親にアタッチされたポリシーは、子の OU にも適用されます。

OU には後述するサービスコントロールポリシーを適応できるので、OU の単位でサービスの機能制限や管理を行えます。ですから適切な OU 配置をして効率的なアカウント管理につなげることができます。AWSからは、推奨する OU の構成が示されています( 出典:Recommended OUs )

ポリシー

ポリシーとは、サービスの利用範囲やアクセスの制限などを明示したドキュメントです。AWS Organizationsでは、OU やメンバーアカウントに対して適応できます。

利用できるポリシーは以下の4つです。

1.サービスコントロールポリシー(SCP)

組織内のアカウントで使用可能なAWSサービスを定義できます。

2.バックアップポリシー

組織内のアカウントのAWSリソースに、バックアッププランの管理と適用ができます。

3.タグポリシー

組織内のアカウントのAWSリソースにアタッチされたタグを、標準化することに役立ちます。

4.人工知能(AI)サービスのオプトアウトポリシー

組織内のアカウントのAWS AI サービス用のデータ収集を管理できます。

AWS Organizationsの利用方法

AWSアカウントの取得から、AWS Organizationsの組織の作成、アカウントの招待、OU の作成、ポリシーの設定手順などを紹介します。

管理アカウントの選定

これから作成するAWS Organizationsの組織のための管理アカウントを作成します。管理アカウントは先に説明したように重要なアカウントですので、リソースなどの作成には使わないことが推奨されています。他にも、管理アカウントのベストプラクティスとして以下が推奨されています。

・管理アカウントにグループのメールアドレスを使用する

・管理アカウントに複雑なパスワードを使用する

・多要素認証(MFA)を有効にして、管理アカウントの認証情報に使用する

・管理アカウントの連絡先情報に電話番号を追加する

・管理アカウントと関連付けられたメールアドレス、パスワード、MFA、電話番号に社内の誰がアクセスできるかを定期的に確認する

次の手順で設定ができます。

1.「AWS にサインアップ」からAWSアカウントを取得

2.サインアップのサイトに移動し、メールアドレス、パスワード、アカウント名、住所、電話番号、支払い情報の登録(クレジットカード情報登録)、本人確認のための電話番号認証、サポートプランの選択を入力

3.AWSアカウントのルートユーザに多要素認証の設定を実施

組織を作成し、アカウントを招待

管理アカウントでログインし、マネジメントコンソールから「AWS Organizations」を選択し、その後「すべての機能を有効にした組織」を選択し「組織の作成」をクリックします。これでAWS Organizationsが有効化されました。この後、AWSアカウントのメールアドレス宛に、メールアドレスの確認要求が来るので「Verify your email address」をクリックします。

組織に他のAWSアカウントを加えるには「アカウントの追加」をクリックします。すると既存のAWSアカウントを招待する「アカウントの招待」、新規にAWSアカウントを作成する「アカウントの作成」の2つが表示されます。

「アカウントの招待」をクリックしたら、招待するAWSアカウントのメールアドレスを入力します。招待者にメールが届くので確認を依頼します。「アカウントの作成」をクリックすると、AWSアカウント名等の入力画面が表示されますので、必要分を入力して「作成」をクリックします。IAMロール名は入力しなくてもかまいません。その場合は自動的に「OraganizationAccountAccessRole」が入ります。これで新規にAWSアカウントが作成できます。

OU(組織単位)の作成

「アカウントの整理」タブをクリックして「組織(Organization Unit、OU)」を作成します。最初にAWS Organizationsを有効にしたときは組織と管理ルートが作成されます。ここで「新規組織単位」をクリックし「組織単位の名前」に名前を入力し「組織単位の作成」をクリックすると新たな OU を作成できます。なお、このときRootのサービスコントロールポリシー(SCP)を有効化しておきます。Rootで有効化しておかないと、Root配下の OU にSCPをアタッチできないからです。

OU を作成したら、そこに必要なAWSアカウントを入れていきます。

ポリシー(SCP)を設定

ポリシーは、AWSアカウント内で操作できる権限を定義できるもので、rootや OU にアタッチします。ポリシーは1から作ることができ、AWS Organizationsの画面で「ポリシー」をクリックし、次に「ポリシーの作成」をクリックします。ポリシーの作成では、ポリシー名、説明、権限設定を指定します。既存のポリシーをコピーし、カスタマイズもできます。作成したポリシーは OU やrootにアタッチします。「アカウントの整理」から必要な OU を選び、SPCをアタッチします。

ベストプラクティスを確認しよう

AWS Organizationsは、決済を一括にしたり、ワークロードごとにポリシーを管理できたりと、AWSサービスを効率よく利用できます。そしてAWS Organizationsを上手に利用するには、AWSアカウントのベストプラクティスを参考にすることです。

請求と強く結びついている管理アカウントは、リソース作成には使わないといった過去の有益な事例があります。こうした事例を参考にすれば、AWSサービスを複数活用していても上手に費用を管理できるようになります。これらのベストプラクティスは、下記AWSの公式サイトに記載されていますので、参考にしてください。

AWS Organizations のベストプラクティス

AWSの導入・運用はNHNテコラスにお任せください

AWSのプレミアコンサルティングパートナーであるNHNテコラスでは、AWSのリセールサービスを提供しています。お客様の環境をNHNテコラスのOrganizationsに展開することで、専門家によるアカウント管理の相談を受けております。

事例として、リアライズ・モバイル・コミュニケーションズ 株式会社 様はAWSでシステム刷新を実施したときに、連携先のシステムごとに異なる設定・権限が必要なアカウントが多数発生し管理が複雑になったケースをAWS Organizationsを活用して対処しました。お客様からは、従来の使い勝手のまま安全かつシームレスにAWSを利用できていると好評をいただきました。

AWSをより効果的に活用できるようサポートしておりますので、お気軽にご連絡下さい。

AWS Organizationsプランもあります

手数料・AWS技術サポート・クラウド保険付帯も全て無料で、AWS料金は日本円・銀行振込でのお支払が可能です。