本記事は「攻撃対象領域管理 : 未知の資産及び脆弱性の検知」の転載記事となります。

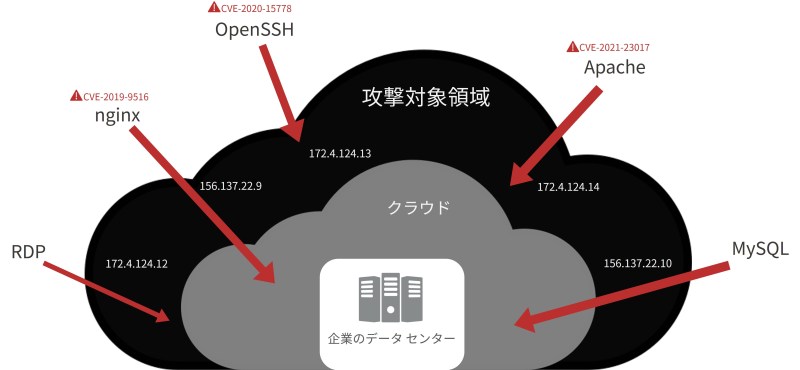

企業と公共機関には数多くのネットワークデバイスとDB、サーバー、アプリケーション、ドメインが存在します。このような全てのIT資産はIPアドレスとポートで運営されています。ハッカーは開いているポートを探し、その中にも脆弱性があるサーバーを狙います。従って、ハッカーの狙いにならないように「攻撃対象領域管理(ASM)」は欠かせないサイバーセキュリティ手段とされています。

最近の調査で、不正アクセス・情報搾取などに成功したサイバー攻撃の8割は、良く知られている脆弱性を突いたり、設定・管理不備で外から見えてしまったIT資産が起点になっていると指摘されています。また、検証やイベント期間中に立てたサーバーがずっと放置されたり、本番稼働後も管理用ポートを公開のままにしていたり、誰かが勝手に作ったサーバーがあったり、IT管理者が把握できていないIT資産も平均2~3割りに上ることも分かってきました。

企業のIT基盤は、クラウド化が進むと共に、M&Aや事業展開のスピード化により頻繁に統廃合が行われています。すなわち、管理対象が常に変化し、全てを的確に把握することが混乱となり、攻撃者が侵入できる経路やポイントも多様になっていることを示します。

分散されて複雑になる企業のIT資産の攻撃対象領域

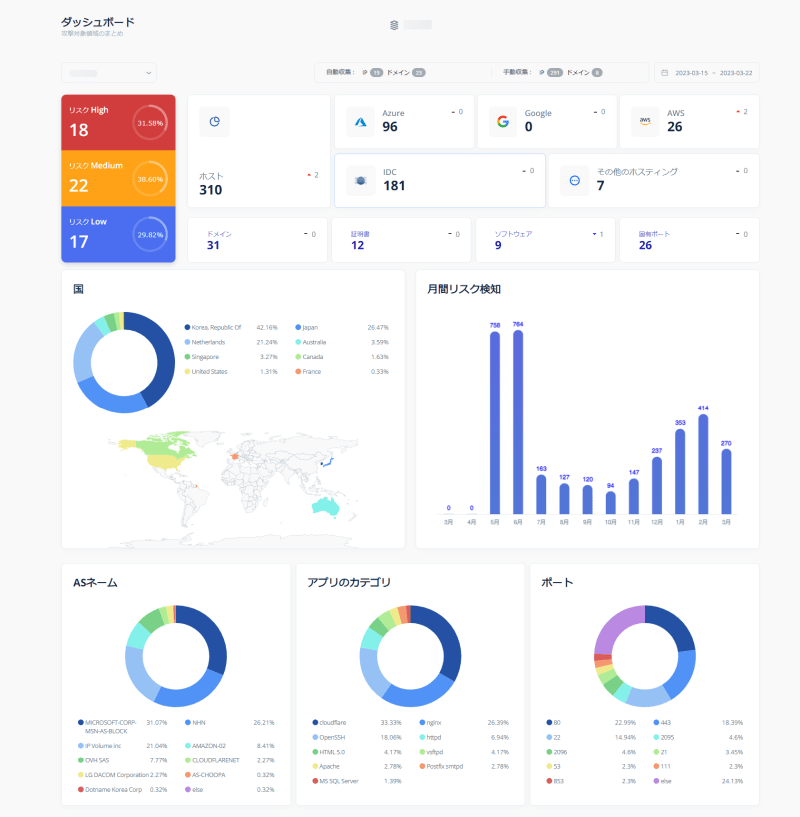

Criminal IP ASMは、エンタープライズ顧客のために、インターネットに繋がっている全てのIT資産に対する脅威インテリジェンス(Threat intelligence)を提供します。

Criminal IP ASM 攻撃対象領域管理の自動化ダッシュボード

Criminal IP ASM 攻撃対象領域管理の自動化ダッシュボード

攻撃対象領域管理の必要性

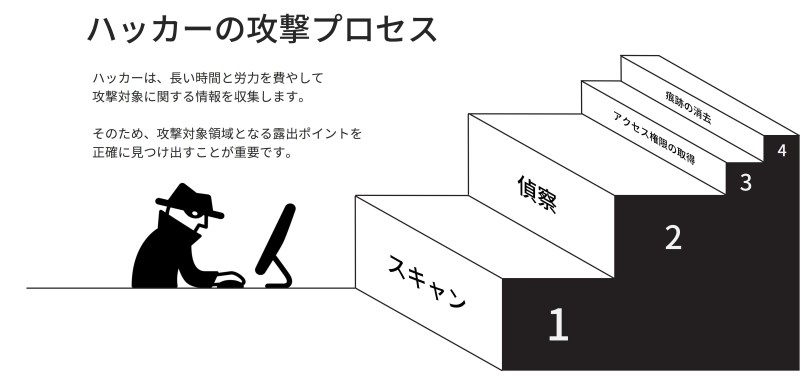

ハッカーの攻撃プロセスの中で一つ目は攻撃対象領域の情報収集です。たいていの攻撃者はターゲットを予め決めていません。効率的に攻撃できる相手を見つけるために、情報収集に最も長い時間と労力を尽くします。攻撃対象領域にさらされている脆弱な資産を見つけたら、攻撃可能なエクスプロイト(Exploit、ソフトウェアの脆弱性やセキュリティ上の欠陥又はその手段)を偵察し、侵入して攻撃します。そのため、攻撃対象領域の正確な漏洩ポイントをハッカーより先に見つけ出すことが大事です。

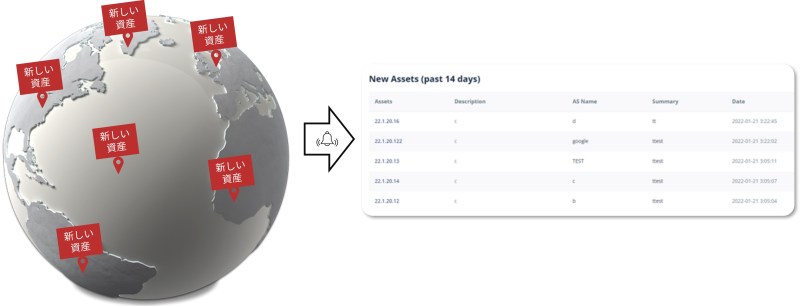

Criminal IP ASMはリアルタイムで世界中の全てのIPアドレスとほとんどのポートをスキャンしています。攻撃者よりも先に攻撃対象領域の資産を把握できるよう、スキャンされた広範囲のデータを利用して企業の外部に露出されている資産をダッシュボードで見せます。

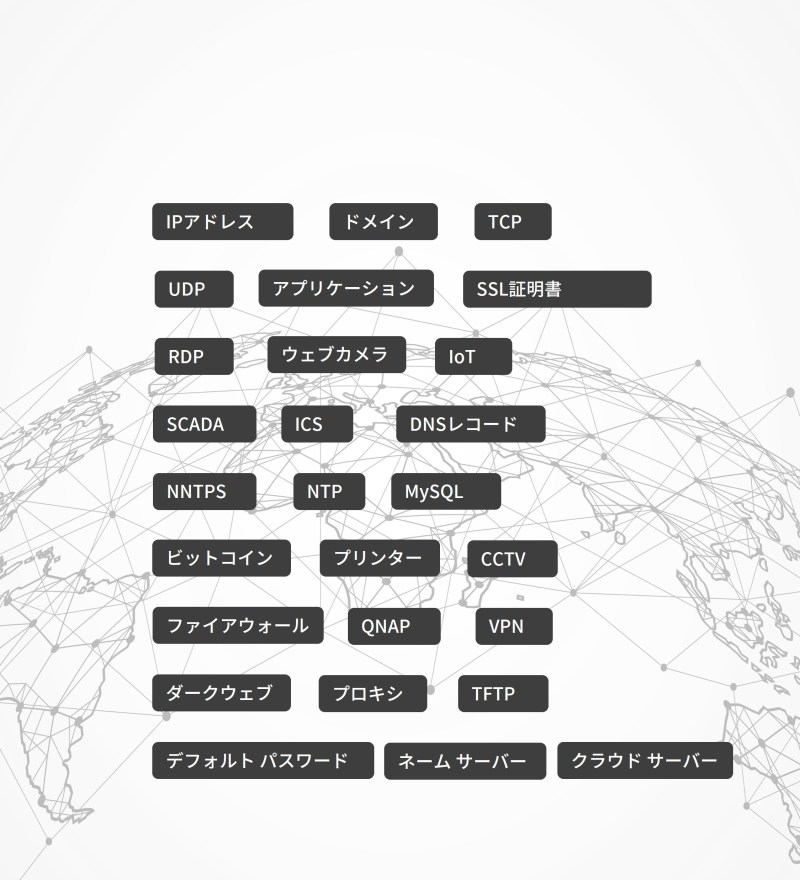

Criminal IP の世界中のインターネット資産の例

攻撃対象領域を素早く見つけて取り除く

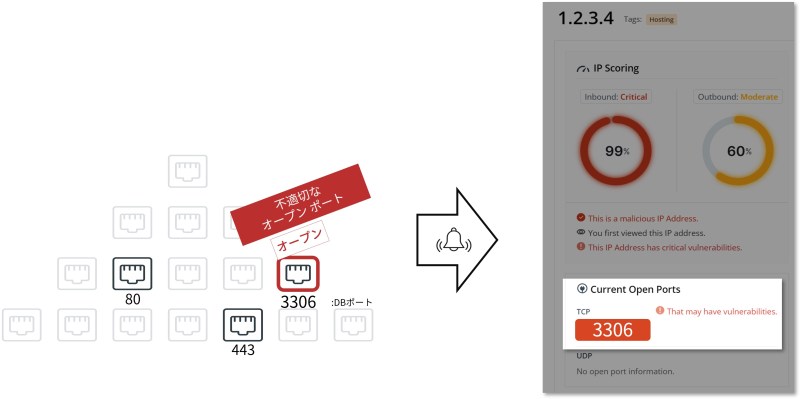

Criminal IP ASMが提供する全てのデータとダッシュボードの目的は「攻撃対象領域を減らすため」です。攻撃者にとって一番魅力的なターゲットはポートが開いている敏感なIT資産、放置されたIT資産です。企業のIPアドレスのスキャンが完了されると、Criminal IP ASMのダッシュボードで確認できます。脅威になりえる攻撃対象領域の資産が見つかったら、担当者はできるだけ迅速に必要な対応をし、脆弱なポイントを取り除きます。

敏感なアプリケーションが起動されるポートが開いている場合、Criminal IPに検知される画面

放置されたまたは、把握できていない資産が Criminal IP ASMで自動でスキャンされた画面

脆弱性と証明書の管理、漏洩されて悪用される企業のIT資産

Criminal IP ASMが提供する全機能

攻撃対象領域は、外部に公開されたポートとアプリケーションだけではありません。所有している証明書、漏洩または、偽造され悪用される企業の資産、資産に対するCVE情報など、全てのリスクは攻撃対象領域になります。その為、Criminal IP ASMは、IPアドレス、ドメイン、証明書、アプリケーションなどの全ての資産に攻撃可能な脆弱性を検知し、AIが評価したリスクの評価情報を提供します。

SaaSだからすぐに試せる!無料トライアル

コーポレートサイトやサービスサイトに対する脅威インテリジェンスデータをいますぐ体験してください。